Cybersécurité et protection des données : dernières recommandations avant les JO

À l'approche des JO, le risque cyber est plus que jamais d'actualité. Les centres de réponse aux incidents cyber (C-Sirt) ont aidé les collectivités à colmater des failles de sécurité sur leurs sites web. Des fiches de remédiation aux incidents ont également été diffusées. La Cnil a pour sa part publié une foire aux questions sur le volet numérique des JO.

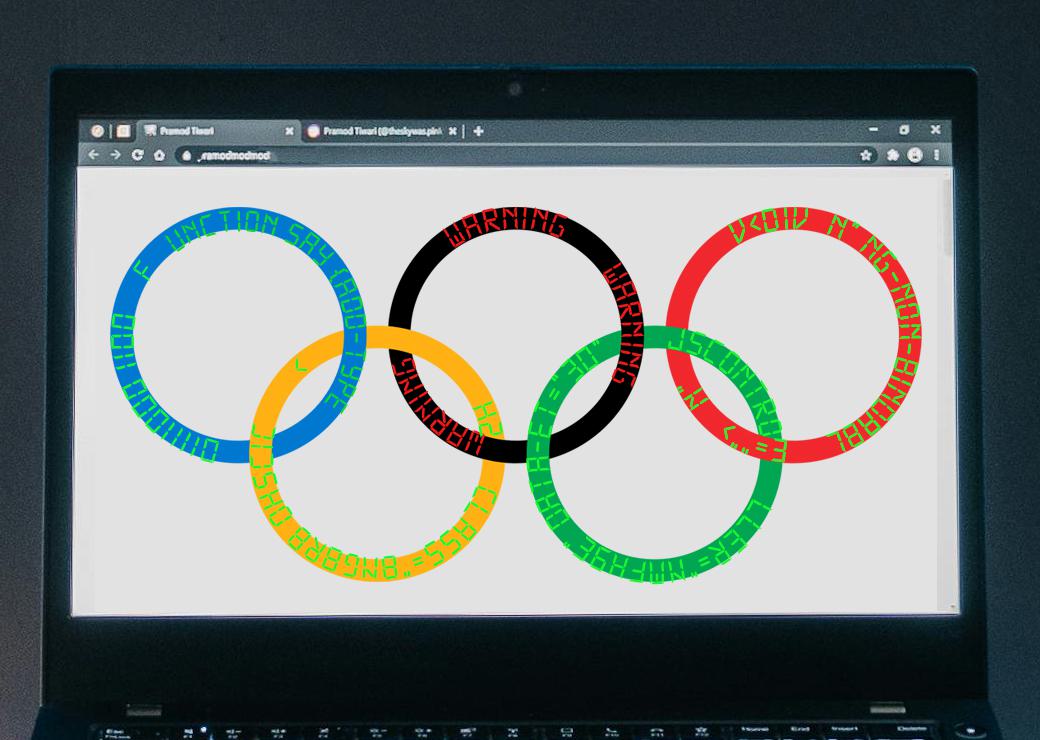

© AR

Depuis plusieurs mois, l'Agence nationale pour la sécurité des systèmes d'information (Anssi) alerte sur le risque d'une multiplication des cyberattaques à l'occasion des Jeux olympiques. Et si les 500 entités accompagnées par l'agence figurent en tête des cibles potentielles (voir ci-dessous), l'étendue des attaques pourrait être beaucoup plus vaste. La sensibilisation des pouvoirs publics aux risques se doit donc d'être la plus large possible.

Repérage massif de failles de sécurité

Toute entité symbolisant la France – notamment avec un domaine en .fr - est potentiellement menacée. Dans cet esprit, on signalera la mobilisation des centres de réponse aux incidents cyber (C-Sirt) régionaux pour aider les collectivités à remédier aux failles de sécurité de leurs services en ligne en amont des JO. Initiée par Breizh Cyber, en partenariat avec les C-Sirt métropolitains, ultramarins et la société Onyphe, cette campagne a eu lieu en avril 2024. L'objectif était de scanner via internet les vulnérabilités des sites et messageries de 25.334 entités publiques françaises, incluant 67% des communes (le reste n'ayant pas de site), 99% des intercommunalités et centres de gestion ainsi que la totalité des départements et régions. La démarche s'est appuyée sur l'exploitation de bases de données publiques de l'administration, notamment l'API "annuaire des établissements publics". Les résultats ont montré que seulement 0,73% des entités, soit 186, présentaient des vulnérabilités critiques, principalement dans des logiciels comme Microsoft Exchange et Zimbra. 311 failles critiques ont été identifiées. À la date du 26 juin, 25% des vulnérabilités avaient été corrigées.

Des fiches pour remédier aux cyberattaques

Toutes les organisations doivent cependant se préparer à des cyberattaques et avoir la capacité d'y remédier. Dans cet esprit, l'inter-Cert, association qui réunit une centaine de centres de réponse français, dont les C-Sirt régionaux, a publié "10 fiches réflexes". Ces fiches visent à "pallier le manque d'outils pratiques détaillant les actions à mener en cas de cyberattaque afin de faciliter la protection et réduire les impacts", explique inter-Cert France dans un communiqué. Elles s'adressent à toute organisation opérant un système d'information, aident à qualifier les incidents et à les endiguer. Quatre familles de risques sont détaillées :

- le chiffrement ou l'effacement de données (lié notamment à un rançongiciel) ;

- la compromission d'un compte de messagerie ;

- le défacement (1) de sites internet, ;

- le déni de service (attaque visant à paralyser l'accès à un site internet).

Un usage encadré des technologies

La Commission nationale de l'informatique et des libertés (Cnil) a de son côté publié, à destination des usagers, une foire aux questions sur les dispositifs technologiques mobilisés lors des JO. La Cnil rappelle ainsi le cadre du déploiement de la vidéosurveillance algorithmique ou VSA dont l'expérimentation a été autorisée pendant l'événement. L'usage de la VSA est limité à 8 cas d'usage, la reconnaissance faciale restant interdite, rappelle la commission. Elle détaille également le cadre de déploiement des laisser-passer et des QR codes sur lesquels il repose. Il est rappelé que les usagers n'ont pas la possibilité de s'opposer au système de laissez-passer ou à l'analyse de leur image par la VSA mais peuvent exercer leur droit d'accès aux données. L'usage des scanners corporels est en revanche conditionné par un accord de la personne.

Au sujet des QR codes, on signalera qu'ils sont susceptibles de faire l'objet d'attaques de type "quishing". Les QR code installés sur l'espace public peuvent en effet être recouverts d'un QRcode renvoyant vers un site malveillant cherchant à extorquer des données ou à installer un logiciel vérolé.

500 entités accompagnées par l'Anssi

L'Anssi planche depuis de nombreux mois sur la cybersécurité des JO. En amont, l'agence avait identifié 500 entités de l'écosystème des JO réparties en trois catégories. Quelques dizaines d'entités "critiques" dont la compromission remettrait en cause l'organisation des JO ont fait l'objet d'un audit et d'un accompagnement spécifique. Il y a ensuite des entités dites "sensibles", parmi lesquelles des collectivités territoriales et des opérateurs (transport, énergie, eau, logistique), qui ont bénéficié de financements pour se préparer. L'agence a enfin sensibilisé divers acteurs et médias dont la défaillance pourrait nuire à l'image de la France. Parallèlement, plusieurs exercices de crise ont été organisés en 2023 et un kit cyber a été distribué aux fédérations sportives. Enfin, un dispositif de gestion de crise est en place en coordination avec les différents services de l'État pour faire face aux cyberattaques.

(1) Le défacement d'un site web est une attaque qui consiste à hacker un site web de manière à modifier des pages, le plus souvent la page d'accueil.

› La CNCDH met en garde sur la vidéosurveillance algorithmiqueLa Commission nationale consultative des droits de l'homme pointe les "risques pour les libertés" causés par la vidéosurveillance algorithmique (VSA), dans un avis publié au Journal officiel mardi 2 juillet 2024, à moins d'un mois des Jeux olympiques de Paris. La VSA, testée en France dans le cadre des JO (26 juillet - 11 août), consiste en des logiciels associés à des caméras de surveillance pour repérer des événements jugés suspects ou à risque, avant d'alerter en temps réel un opérateur. La CNCDH émet notamment "deux observations" quant à "l'incidence de la VSA sur les droits et libertés fondamentaux", dans un long avis sur "la surveillance de l'espace public". Parmi les huit "événements prédéterminés", définis par la "loi JO" d'avril 2023, que la VSA doit détecter, il est prévu d'associer "une alerte à un sens de circulation piétonnière 'anormal'", une personne marchant à contre-sens dans la foule par exemple. Cette disposition relève pour la commission d'"une conception de l'ordre public excessivement normalisée" et "expose ainsi le système à des signalements inopportuns qui peuvent conduire à des interpellations indues". |