État de la menace 2024 : 18 collectivités ciblées par une cyberattaque chaque mois

L'Agence nationale de la sécurité des systèmes d'information (Anssi) a publié le 24 février un état des menaces et incidents cyber visant les collectivités territoriales. L'agence décompte 18 incidents par mois en 2024, toutes les strates de collectivités étant impactées, avec 15% d'incidents jugés d'une "criticité élevée".

© AR avec ANSSI et Adobe stock

Voilà un rapport qui tombe à pic. À quelques jours de l'ouverture des débats au Sénat sur la transposition de la directive européenne NIS 2, qui devrait renforcer significativement les obligations de cybersécurité pour les collectivités territoriales, l'Anssi a publié le 24 février 2025 un bilan de la menace cyber pesant sur les territoires pour 2024. Avec une sinistralité qui démontre une fois de plus la nécessité pour les collectivités de mieux se protéger des cybermenaces.

Toutes les strates concernées

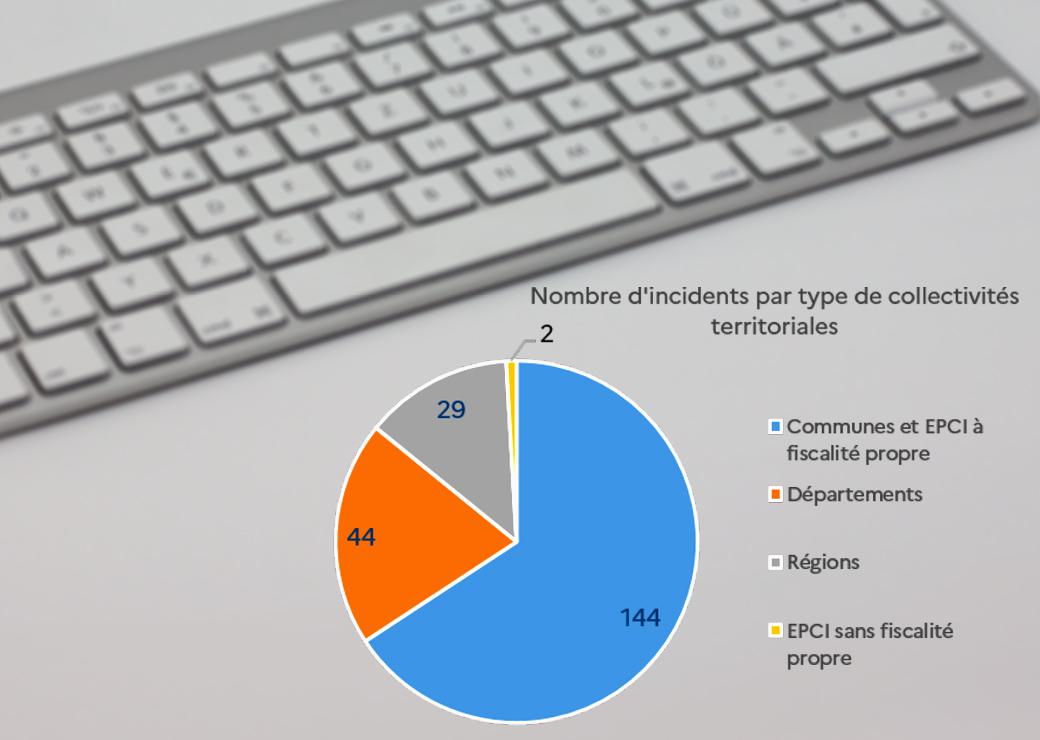

Au total, l'Anssi dénombre 218 incidents cyber en 2024 concernant des collectivités, soit en moyenne 18 incidents mensuels. Ces attaques représentent 14% de l'ensemble des incidents traités par l'agence sur cette période. Les communes et les EPCI à fiscalité propre sont les principales victimes, mais le rapport souligne que les départements (44 incidents) et les régions (29 incidents) sont particulièrement ciblés proportionnellement à leur nombre sur le territoire national.

La typologie des attaques révèle une prédominance des compromissions de comptes de messagerie (30% des événements signalés), suivies par les attaques en déni de service distribué affectant des sites internet (DDoS). Plus inquiétant, 25 incidents liés à des rançongiciels ont été rapportés, dont 21 ont engendré des effets significatifs sur le fonctionnement des collectivités ciblées. Les souches de rançongiciels les plus actives ont été Lockbit (5 cas), Ramsomhub (3), Babuk (2) et 8base (2).

Les motivations des attaquants se répartissent principalement entre recherche de profit, déstabilisation - notamment dans le contexte des JO et des tensions géopolitiques liées à l'Ukraine ou au Proche-Orient - et plus rarement espionnage. Au total, 33 incidents ont été classés en "criticité élevée", soit 15% du nombre total.

Des conséquences sérieuses pour les services publics

Les impacts de ces attaques sont loin d'être anodins et affectent directement la vie quotidienne des citoyens. Trois exemples illustrent cette réalité.

En avril 2024, une commune de taille importante a vu l'ensemble de ses services publics et internes brutalement interrompus par suite d'une attaque du rançongiciel Babuk. Contrainte de déconnecter son système d'information d'internet, la municipalité a dû fonctionner pendant plusieurs semaines en mode dégradé, affectant directement les services aux administrés.

En novembre 2024, un conseil départemental a signalé la compromission de son gestionnaire d'identités (active directory) et une exfiltration de données. L'ensemble du système d'information a dû être isolé d'internet, provoquant de forts impacts métiers, notamment du fait de la perte d'accès à la messagerie.

Le rapport cite également un cas emblématique outre-Rhin. La compromission d'un fournisseur de solutions informatiques pour le secteur local a touché simultanément 72 collectivités allemandes et 20.000 postes de travail, impactant 1,7 million d'habitants. Plusieurs mois après l'attaque, la restauration complète des services n'était toujours pas achevée.

Des recommandations accessibles pour se protéger

L'ampleur des dégâts s'explique en grande partie par "l'opportunisme" d'attaquants qui exploitent les nombreuses vulnérabilités des systèmes d'information des collectivités. L'agence rappelle cependant quelques pratiques, simple à mettre en œuvre, qui permettent d'atténuer les risques. Parmi les plus accessibles, on citera :

• mettre en place des sauvegardes sécurisées, saines et surtout déconnectées du réseau. Cette mesure simple "permet d'améliorer significativement le temps nécessaire aux actions de remédiation" rappelle l'agence ;

• sensibiliser régulièrement les utilisateurs aux risques de compromission de messagerie et d'hameçonnage. Ces formations constituent souvent la première ligne de défense contre les attaques ;

• appliquer systématiquement les mises à jour de sécurité, particulièrement sur les équipements de dits de bordure (routeurs, pare-feu) qui constituent des points d'entrée privilégiés pour les attaquants ;

• cartographier précisément les réseaux et systèmes d'information pour mieux les protéger. Cette vision globale permet d'identifier les failles potentielles et de mettre en place des mesures préventives adaptées ;

• élaborer un plan de reprise d'activité (PRA) recensant et priorisant les différentes applications. Ce document doit prévoir des procédures de fonctionnement en mode dégradé (retour au papier) en cas d'attaque ;

• signaler rapidement tout incident à l'Anssi pour bénéficier d'un accompagnement expert et limiter la propagation des attaques à d'autres collectivités.

L'Anssi insiste enfin sur la nécessité de sécuriser les infrastructures critiques gérées par les collectivités, notamment celles liées à l'approvisionnement en eau et en énergie, qui pourraient devenir des cibles de choix pour des attaques de sabotage dans un contexte géopolitique tendu. Des infrastructures qui ont fait l'objet de "campagnes de reconnaissance" pour le moment sans avoir été affectées. Jusqu'à maintenant.